Latest News

ข่าวสารจากทางบริษัท

-

22 มีนาคม 2568 : Singapore แจ้งปิดระบบงานจริง (Production)

ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า Singapore จะทำการปิดระบบงานจริง (Production) เพื่อทำการ Maintenance ในวันเสาร์ที่ 22 มีนาคม 2568 เวลา 14.00 - 22.59 น. โดยการปิดระบบครั้งนี้จะส่งผลให้ไม่สามารถรับ - ส่งข้อมูลหนังสือรับรองถิ่นกำเนิดสินค้าแบบอิเล็กทรอนิกส์ (e-Form D) และข้อมูลใบขนสินค้าอาเซียน (ACDD) ในช่วงวันและเวลาดังกล่าวได้

ทั้งนี้หากระบบ Singapore ASW สามารถใช้งานได้ตามปกติเรียบร้อยแล้ว จะแจ้งให้ทราบอีกครั้ง

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

21 มีนาคม 2568 : แจ้งระบบ ebXML Gateway กรมศุลกากร ระบบงานจริง (Production) สามารถใช้งานได้ตามปกติ เรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า ระบบ ebXML Gateway กรมศุลกากร ระบบงานจริง (Production) ขัดข้อง ทำให้ไม่สามารถรับ-ส่งข้อมูลใบขนสินค้าได้ ตั้งแต่เวลา 15.49 – 18.45 น. นั้น

ขณะนี้ ระบบ ebXML Gateway กรมศุลกากร ระบบงานจริง (Production) สามารถใช้งานได้ตามปกติ เรียบร้อยแล้ว

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

21 มีนาคม 2568 : บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด เข้ารับการตรวจ ISO 9001:2015 ครั้งที่ 1 ประจำปี 2568

บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด ได้เข้ารับการตรวจประเมิน ISO 9001:2015 โดยบริษัท ดับบลิวซีเอส เซาท์อีสเอเซีย จำกัด ครั้งที่ 1 ประจำปี 2568 เพื่อให้เป็นไปตามมาตรฐานการบริหารงานคุณภาพ ISO 9001:2015 ณ บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด (สำนักงานใหญ่) ชั้น 16 อาคารเอ็มเอส สยาม ทาวเวอร์

-

15 มีนาคม 2568 : แจ้งระบบการรับ-ส่งข้อมูล ebXML ของ NSW (Production) สามารถใช้งานได้ตามปกติเรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า ขณะนี้ระบบการรับ-ส่งข้อมูล ebXML ของ NSW (Production) ขัดข้องตั้งแต่เวลา 13.00 – 15.15 น. นั้น

ขณะนี้ระบบการรับ-ส่งข้อมูล ebXML ของ NSW (Production) สามารถใช้งานได้ตามปกติเรียบร้อยแล้ว

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

10 มีนาคม 2568 : Singapore แจ้งเปิดระบบงานจริง (Production) เรียบร้อยแล้ว

เนื่องจากก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า Singapore จะทำการปิดระบบงานจริง (Production) เพื่อต่ออายุ Certificate (CPA) ในวันจันทร์ที่ 10 มีนาคม 2568 เวลา 17.00 - 21.00 น. โดยการดำเนินการดังกล่าวจะส่งผลให้ไม่สามารถรับ - ส่งข้อมูลหนังสือรับรองถิ่นกำเนิดสินค้าแบบอิเล็กทรอนิกส์ (e-Form D) และข้อมูลใบขนสินค้าอาเซียน (ACDD) ในช่วงวันและเวลาดังกล่าวได้ นั้น

Singapore ได้ทำการเปิดระบบงานจริง (Production) เรียบร้อยแล้ว วันที่ 10/03/2568 ทั้งนี้ระบบสามารถรับ – ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

2 มีนาคม 2568 : ศูนย์เทคโนโลยีสารสนเทศและการสื่อสาร กรมศุลกากร ได้ดำเนินการปรับปรุงประสิทธิภาพระบบ ebXML Gateway กรมศุลกากร เรียบร้อยแล้ว

เนื่องจากก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า ด้วยศูนย์เทคโนโลยีสารสนเทศและการสื่อสาร กรมศุลกากร จะดำเนินการปรับปรุงประสิทธิภาพระบบ ebXML Gateway กรมศุลกากร ในวันอาทิตย์ที่ 2 มีนาคม 2568 เวลา 05.00 - 08.00 น. นั้น

ขณะนี้ ศูนย์เทคโนโลยีสารสนเทศและการสื่อสาร กรมศุลกากร ได้ดำเนินการปรับปรุงประสิทธิภาพระบบ ebXML Gateway กรมศุลกากร เรียบร้อยแล้ว วันที่ 02/03/2568 เวลา 08.00 น. ทั้งนี้ระบบสามารถรับ-ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

26 กุมภาพันธ์ 2568 : แจ้งระบบท่าเรือสยามคอมเมอร์เชียล ซีพอร์ท ระบบงานจริง (Production) ขัดข้อง วันที่ 26/02/2568 ตั้งแต่เวลา 07.51 น.

ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า วันที่ 26/02/2568 ตั้งแต่เวลา 07.51 น. ระบบท่าเรือสยามคอมเมอร์เชียล ซีพอร์ท ระบบงานจริง (Production) ขัดข้อง ทำให้ไม่สามารถตอบกลับข้อมูลทุกประเภทเอกสารได้ ทั้งนี้อยู่ระหว่างดำเนินการตรวจสอบและแก้ไข หากมีความคืบหน้าจะแจ้งให้ทราบอีกครั้ง

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

24 กุมภาพันธ์ 2568 : แจ้งระบบ Network ของเทรดสยามขัดข้อง

เนื่องด้วยก่อนหน้านี้ ระบบ Network ของทางเทรดสยามขัดข้อง ตั้งแต่วันที่ 24/02/2568 เวลา 04.40 - 06.00 น. โดยได้ดำเนินการแก้ไขด้วยการ Restart Load Balance แล้วเสร็จเมื่อเวลา 07:00 น.

ทั้งนี้ระบบรับส่งข้อมูลของเทรดสยาม สามารถใช้งานได้ตามปกติเรียบร้อยแล้ว

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

24 กุมภาพันธ์ 2568 : แจ้งระบบท่าเรือสยามคอมเมอร์เชียล ซีพอร์ท ระบบงานจริง (Production) ตอบกลับข้อมูลทุกประเภทเอกสาร ได้ตามปกติเรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า วันที่ 24/02/2568 ตั้งแต่เวลา 15.02 น. ระบบท่าเรือสยามคอมเมอร์เชียล ซีพอร์ท ระบบงานจริง (Production) ขัดข้อง ทำให้ไม่สามารถตอบกลับข้อมูลทุกประเภทเอกสารได้ นั้น

ขณะนี้ระบบท่าเรือสยามคอมเมอร์เชียล ซีพอร์ท ระบบงานจริง (Production) สามารถตอบกลับข้อมูลทุกประเภทเอกสาร ได้ตามปกติเรียบร้อยแล้ว วันที่ 24/02/2568 เวลา 18.30 น.

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

22 กุมภาพันธ์ 2568 : กรมควบคุมโรค (DDC) แจ้งเปิดระบบออกหนังสือรับรองแหล่งผลิตแหล่งกำเนิดอาหารปลอดโรค (Pinkforms) ระบบงานจริง (Production) เรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า กรมควบคุมโรค (DDC) จะทำการปิดระบบออกหนังสือรับรองแหล่งผลิตแหล่งกำเนิดอาหารปลอดโรค (Pinkforms) ระบบงานจริง (Production) เพื่อดำเนินการ Back up ระบบออกหนังสือรับรองแหล่งผลิตแหล่งกำเนิดอาหารปลอดโรค (Pinkforms) ในวันเสาร์ที่ 22 กุมภาพันธ์ 2568 เวลา 11.30 น. ถึงวันจันทร์ที่ 24 กุมภาพันธ์ 2568 เวลา 07.59 น. นั้น

ขณะนี้ กรมควบคุมโรค (DDC) ได้ทำการเปิดระบบออกหนังสือรับรองแหล่งผลิตแหล่งกำเนิดอาหารปลอดโรค (Pinkforms) ระบบงานจริง (Production) เรียบร้อยแล้ว ทั้งนี้ระบบสามารถรับ-ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

22 กุมภาพันธ์ 2568 : Singapore แจ้งเปิดระบบงานจริง (Production) เรียบร้อยแล้ว วันที่ 22/02/2568 เวลา 20.47 น.

เนื่องจากก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า Singapore จะทำการปิดระบบงานจริง (Production) เพื่อทำการ Maintenance ในวันเสาร์ที่ 22 กุมภาพันธ์ 2568 เวลา 17.00 - 22.00 น. โดยการปิดระบบครั้งนี้จะส่งผลให้ไม่สามารถรับ - ส่งข้อมูลหนังสือรับรองถิ่นกำเนิดสินค้าแบบอิเล็กทรอนิกส์ (e-Form D) และข้อมูลใบขนสินค้าอาเซียน (ACDD) ในช่วงวันและเวลาดังกล่าวได้ นั้น

ขณะนี้ Singapore ได้ทำการเปิดระบบงานจริง (Production) เรียบร้อยแล้ว วันที่ 22/02/2568 เวลา 20.47 น. ทั้งนี้ระบบสามารถรับ - ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

3 กุมภาพันธ์ 2568 : การยางแห่งประเทศไทย (RAOT) แจ้งปิดระบบ e-SFR และระบบ e-Qc ระบบทดสอบ (Test)

ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า การยางแห่งประเทศไทย (RAOT) จะทำการปิดระบบ e-SFR และระบบ e-Qc ระบบทดสอบ (Test) ในวันจันทร์ที่ 3 กุมภาพันธ์ 2568 เวลา 09.00 น. ถึงวันศุกร์ที่ 28 กุมภาพันธ์ 2568 เวลา 18.00 น.

ทั้งนี้หากดำเนินการเรียบร้อยแล้วและระบบสามารถใช้งานได้ตามปกติ จะแจ้งให้ทราบอีกครั้ง

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

25 มกราคม 2568 : Singapore แจ้งเปิดระบบงานจริง (Production) เรียบร้อยแล้ว

เนื่องจากก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า Singapore จะทำการปิดระบบงานจริง (Production) เพื่อทำการ Maintenance ในวันเสาร์ที่ 25 มกราคม 2568 เวลา 17.00 - 22.59 น. โดยการปิดระบบครั้งนี้จะส่งผลให้ไม่สามารถรับ - ส่งข้อมูลหนังสือรับรองถิ่นกำเนิดสินค้าแบบอิเล็กทรอนิกส์ (e-Form D) และข้อมูลใบขนสินค้าอาเซียน (ACDD) ในช่วงวันและเวลาดังกล่าวได้ นั้น

Singapore ได้ทำการเปิดระบบงานจริง (Production) เรียบร้อยแล้ว วันที่ 25/01/2568 เวลา 19.20 น. ทั้งนี้ระบบสามารถรับ – ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

4 มกราคม 2568 : Singapore แจ้งเปิดระบบงานจริง (Production) เรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า Singapore จะทำการปิดระบบงานจริง (Production) เพื่อทำการ Maintenance ในวันเสาร์ที่ 4 มกราคม 2568 เวลา 17.00 - 22.59 น. โดยการปิดระบบครั้งนี้จะส่งผลให้ไม่สามารถรับ - ส่งข้อมูลหนังสือรับรองถิ่นกำเนิดสินค้าแบบอิเล็กทรอนิกส์ (e-Form D) และข้อมูลใบขนสินค้าอาเซียน (ACDD) ในช่วงวันและเวลาดังกล่าวได้ นั้น

ขณะนี้ Singapore ได้ทำการเปิดระบบงานจริง (Production) เรียบร้อยแล้ว ทั้งนี้ระบบสามารถรับ - ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

1 มกราคม 2568 : บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด แจ้งวันหยุดทำการ เทศกาลวันขึ้นปีใหม่ 2568

เนื่องในเทศกาลวันขึ้นปีใหม่ 2568 นี้ ทางบริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด ขออวยพรให้ลูกค้าทุกท่านมีความสุขกาย สบายใจ ปราศจากทุกข์โศก โรคภัย แคล้วคลาดปลอดภัยทั้งหลายทั้งปวง และทางบริษัทฯ ถือเป็นวันหยุดทำการบริษัทเช่นกัน โดยจะหยุดทำการวันที่ 28 ธันวาคม 2567 ถึง วันที่ 1 มกราคม 2568 แต่ระบบการรับส่งข้อมูลยังทำงานตามปกติ และบริษัทจะเปิดทำการตามปกติในวันที่ 2 มกราคม 2568 ในช่วงวันหยุดดังกล่าวจะมีเจ้าหน้าที่ฝ่ายบริการลูกค้าให้บริการลูกค้าประจำ Office ในช่วงเวลา 8.30-17.00 น. ซึ่งสามารถติดต่อได้ที่เบอร์ 02-350-3200 ต่อ 201-204 และนอกเวลาทำการสามารถติดต่อที่เบอร์ 089-895-9414

-

บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด เข้ารับการตรวจ ISO 9001:2015 ครั้งที่ 2 ประจำปี 2567

บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด ได้เข้ารับการตรวจประเมิน ISO 9001:2015 โดยบริษัท ดับบลิวซีเอส เซาท์อีสเอเซีย จำกัด ครั้งที่ 2 ประจำปี 2567 เพื่อให้เป็นไปตามมาตรฐานการบริหารงานคุณภาพ ISO 9001:2015 ณ บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด (สำนักงานใหญ่) ชั้น 16 อาคารเอ็มเอส สยาม ทาวเวอร์

-

NSP TSI เข้าร่วมงานสัมมนา "มาตรฐานด้านความมั่นคงปลอดภัยของการรับ-ส่งข้อมูลของผู้ให้บริการเชื่อมโยงข้อมูลทางอิเล็กทรอนิกส์ (์NSW Service Provider : NSP)"

บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) หรือ NT โดย ดร.วงกต วิจักขณ์สังสิทธิ์ รองกรรมการผู้จัดการใหญ่สายงานดิจิทัล ในฐานะองค์กรผู้ให้บริการระบบ National Single Window (NSW Operator) เป็นประธานกล่าวเปิดงานสัมมนา “มาตรฐานด้านความมั่นคงปลอดภัยของการรับ-ส่งข้อมูลของผู้ให้บริการเชื่อมโยงข้อมูลทางอิเล็กทรอนิกส์ (NSW Service Provider : NSP) วันอังคารที่ 27 สิงหาคม 2567 ณ ห้องประชุมใหญ่ชั้น 30 อาคารโทรคมนาคม บางรัก

การสัมมนาให้ครั้งนี้ได้รับเกียรติจาก คุณศุภโชค จันทรประทิน เจ้าหน้าบริหารอาวุโส สายงานนโยบาย มาตรฐานและการกำกับดูแล สำนักงานพัฒนาธุรกรรมทางอิเล็กทรอนิกส์ (องค์การมหาชน) หรือ ETDA ร่วมบรรยายในหัวข้อ “ข้อเสนอแนะมาตรฐานด้านเทคโนโลยีสารสนเทศและการสื่อสารที่จำเป็นต่อธุรกรรมทางอิเล็กทรอนิกส์สำหรับผู้ให้บริการเชื่อมโยงข้อมูลทางอิเล็กทรอนิกส์” ได้รับความสนใจจากผู้ให้บริการ NSP เป็นอย่างมาก โดยมีการแลกเปลี่ยนความคิดเห็นและข้อมูลที่เป็นประโยชน์เกี่ยวกับมาตรฐานความมั่นคงปลอดภัย ไม่ว่าจะเป็น ISO/IEC 27001 และมาตรฐานด้านเทคโนโลยีสารสนเทศและการสื่อสารที่จำเป็น เพื่อยกระดับการจัดการด้านความปลอดภัยของข้อมูล และลดความเสี่ยงจากภัยคุกคามทางอิเล็กทรอนิกส์

คลิกเพื่อ Download เอกสาร EDSP เอกสาร CONEX เอกสาร Cyfence

ขอขอบคุณข่าวจาก NT https://www.ntplc.co.th/news/detail/nt-news-96

-

แจ้งประชาสัมพันธ์สำหรับการตรวจสอบสถานะข้อมูล e-Form D ผ่าน ASW บนระบบ Tracking ของประเทศสมาชิกอาเซียน 10 ประเทศ

ทางเจ้าหน้าที่ NSW ขอแจ้งประชาสัมพันธ์สำหรับการตรวจสอบสถานะข้อมูลบนระบบ Tracking ของประเทศสมาชิกอาเซียนทั้ง 10 ประเทศ เพื่อเป็นการอำนวยความสะดวกแก่ผู้ประกอบการในการใช้งาน e-Form D ผ่าน ASEAN Single Window โดยมีรายละเอียดตามข้อมูลด้านล่าง

AMS Description Brunei

https://login.bdnsw.gov.bn/ (registered user) Cambodia

https://tracking.nsw.gov.kh/public-search/atiga (public access) Indonesia

https://apps1.insw.go.id/tracking-atiga/index.php (public access)

https://apps1.insw.go.id/ (registered user)Laos

http://101.78.9.237:9838 (public access) Myanmar

https://tracking.mcdnswrp.gov.mm/ (public access) Malaysia

http://newepco.dagangnet.com/dnex/login/index.html (registered user) Philippines

http://info.tradenet.gov.ph/atiga_e-form_d_tracker/ (public access) Singapore

https://www.tradenet.gov.sg/tradenet/login.portal (registered user) Thailand

TH provide the link which is accessible for public:

iOS : https://apps.apple.com/th/app/nsw-e-tracking/id1458687654

Androids : https://play.google.com/store/apps/details?id=com.etacmob

http://www.thainsw.net/ (registered user)Vietnam

https://khaibaohoso.vnsw.gov.vn/common/COFormDTracking (public access) บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด เข้ารับมอบหนังสือรับรองผลการทดสอบด้านการเชื่อมโยงข้อมูลผ่านระบบ NSW จากผู้ให้บริการระบบ NSW

คุณโกวิท ธัญญรัตตกุล กรรมการผู้จัดการ บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด เข้ารับมอบหนังสือรับรองผลการทดสอบด้านการเชื่อมโยงข้อมูลผ่านระบบ NSW จากผู้ให้บริการระบบ NSW โดยมี นายสมพงษ์ อัศวบุญมี ผู้จัดการฝ่ายธุรกิจแลกเปลี่ยนข้อมูล บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ในฐานะผู้ให้บริการระบบ NSW เป็นผู้มอบ บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด ได้ผ่านการทดสอบด้านเชื่อมโยงข้อมูลผ่านระบบ NSW และมีคุณสมบัติครบถ้วนตามประกาศข้อกำหนดการเชื่อมโยงข้อมูลกับระบบ National Single Window (NSW)

-

ประกาศการขึ้นทะเบียนเป็น NSP (NSW Service Provider) อย่างเป็นทางการภายใต้ระบบ National Single Window (NSW) ของประเทศไทย

ตามประกาศ บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) เรื่องข้อกำหนดการเชื่อมโยงข้อมูลกับระบบ National Single Window (NSW) ประกาศ ณ วันที่ 19 ธ.ค.2565 หมวด ก ข้อ 2. มาตรฐานทางด้านเทคนิค กำหนดให้ผู้ใช้บริการ ที่มีความประสงค์เชื่อมโยงข้อมูลกับระบบ NSW จะต้องดำเนินการตามที่ผู้ให้บริการระบบ NSW กำหนด และต้องมีการกำหนดกระบวนการทางธุรกิจและแบบจำลองข้อมูล (Business Process and Information Models) ที่สอดคล้องกับ รูปแบบ ebXML และระบบจะต้องมีการจัดทำ Collaborations Protocol Agreement (CPA) ซึ่งเป็นการดำเนินการ ด้านเทคนิค ที่ครอบคลุมถึงความปลอดภัยทางไซเบอร์ และความสามารถในการเชื่อมโยงระบบสารสนเทศต่างแพลตฟอร์ม ร่วมกับผู้ให้บริการระบบ NSW นั้น

บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ในฐานะ NSW Operator ขอแจ้งให้ทราบว่า ปัจจุบันมีผู้ให้บริการ เชื่อมโยงข้อมูลทางอิเล็กทรอนิกส์ผ่านระบบ NSW บางรายยังไม่ได้ขึ้นทะเบียนเป็นผู้ให้บริการเชื่อมโยงข้อมูลทาง อิเล็กทรอนิกส์ (NSW Service Provider : NSP) อย่างถูกต้องตามประกาศข้างต้น และ CPA ของผู้ให้บริการรายดังกล่าวจะสิ้นสุดลงในวันที่ 4 ธันวาคม 2567 เวลา 13.32 น. ซึ่งอาจส่งผลกระทบต่อความต่อเนื่องและความปลอดภัยในการเชื่อมโยงข้อมูลทางอิเล็กทรอนิกส์ผ่านระบบ NSW ได้

ดังนั้น บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) จึงขอแจ้งให้ผู้ประกอบการที่ประกอบธุรกิจเกี่ยวข้องกับการนำเข้า - ส่งออก หรือตัวแทนที่ใช้บริการ NSW ผ่านผู้ให้บริการเชื่อมโยงข้อมูลอิเล็กทรอนิกส์ที่ยังไม่ได้ขึ้นทะเบียนกับบริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ดำเนินการสมัครขอใช้บริการเชื่อมโยงข้อมูลอิเล็กทรอนิกส์ผ่านระบบ NSW จากผู้ให้บริการที่ได้ขึ้นทะเบียนเป็น NSP โดยถูกต้องแล้วก่อนวันที่ 4 ธันวาคม 2567 เพื่อให้สามารถใช้บริการระบบ NSW ได้อย่างต่อเนื่องและมีความปลอดภัยทางไซเบอร์ บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ขอสงวนสิทธิ์ความรับผิดชอบในความเสียหายใดๆ อันเกิดจากกรณีที่ผู้ประกอบการมิได้ใช้บริการจาก NSP ที่ได้ขึ้นทะเบียนไว้ถูกต้องภายในระยะเวลาดังกล่าวตามประกาศฉบับนี้ ทั้งนี้ปัจจุบัน NSP ที่ขึ้นทะเบียนแล้วมีจำนวน 8 ราย ได้แก่

1. บริษัท ทิฟฟ่า อีดีไอ เซอร์วิสเซส จำกัด

2. บริษัท อี-คัสตอม เซอร์วิส จำกัด

3. บริษัท เค-ซอฟท์แวร์ จำกัด

4. บริษัท คอมพิวเตอร์ ดาต้า ซิสเต็ม จำกัด

5. บริษัท ไทยเทรดเน็ท จำกัด

6. บริษัท อีดีไอ สยาม จำกัด

7. บริษัท ขวัญชัย เทคโนโลยี แอนด์ คอนซัลแตนท์จำกัด

8. บริษัท เทรด สยาม อินเตอร์เนชั่นแนล จำกัด

ข่าวสารภัยคุกคามทางไซเบอร์

-

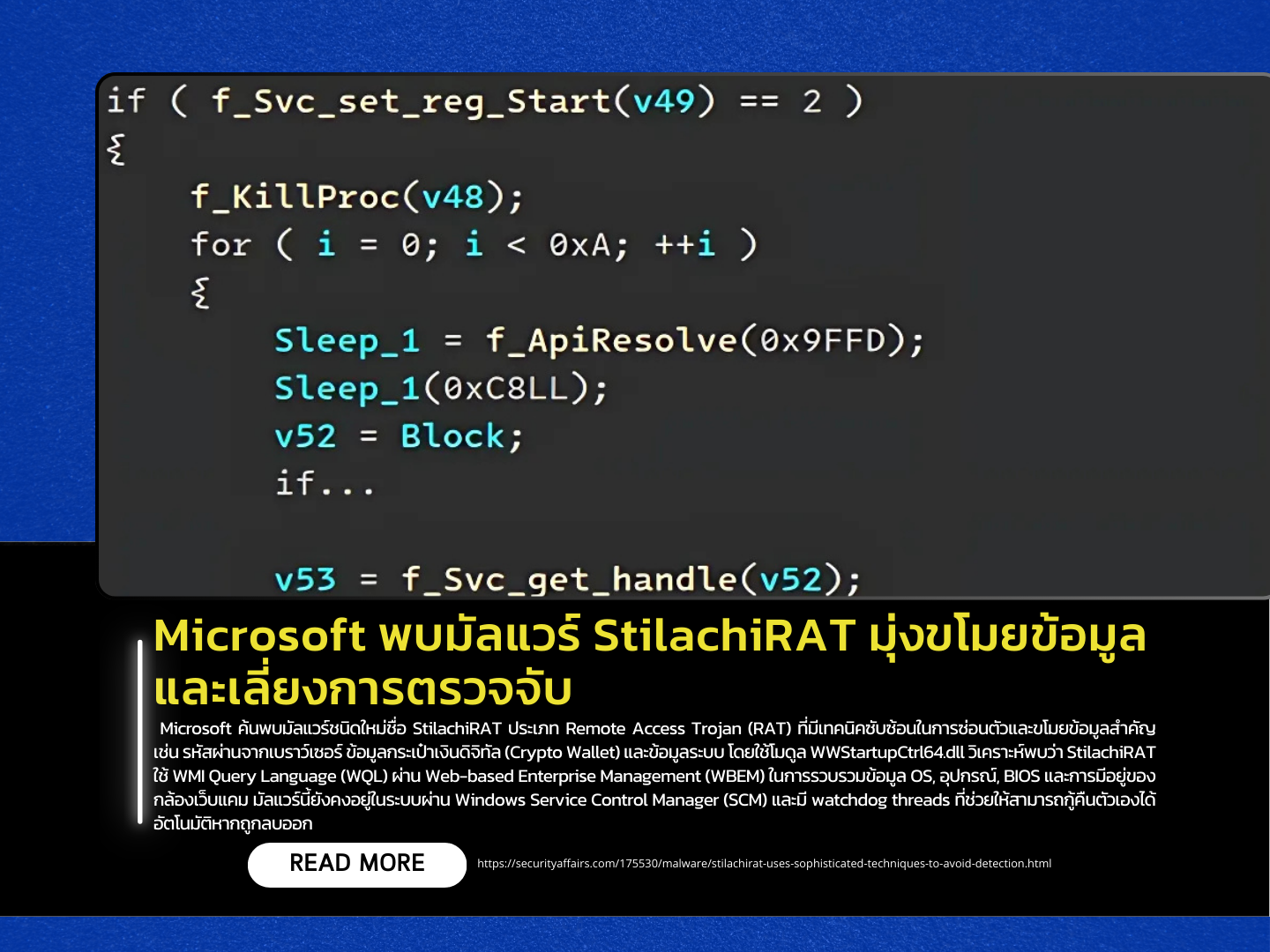

21 มีนาคม 2568 : Microsoft พบมัลแวร์ StilachiRAT มุ่งขโมยข้อมูลและเลี่ยงการตรวจจับ

Microsoft ค้นพบมัลแวร์ชนิดใหม่ชื่อ StilachiRAT ประเภท Remote Access Trojan (RAT) ที่มีเทคนิคซับซ้อนในการซ่อนตัวและขโมยข้อมูลสำคัญ เช่น รหัสผ่านจากเบราว์เซอร์ ข้อมูลกระเป๋าเงินดิจิทัล (Crypto Wallet) และข้อมูลระบบ โดยใช้โมดูล WWStartupCtrl64.dll วิเคราะห์พบว่า StilachiRAT ใช้ WMI Query Language (WQL) ผ่าน Web-based Enterprise Management (WBEM) ในการรวบรวมข้อมูล OS, อุปกรณ์, BIOS และการมีอยู่ของกล้องเว็บแคม มัลแวร์นี้ยังคงอยู่ในระบบผ่าน Windows Service Control Manager (SCM) และมี watchdog threads ที่ช่วยให้สามารถกู้คืนตัวเองได้อัตโนมัติหากถูกลบออก

StilachiRAT สามารถขโมยข้อมูลจากส่วนขยายกระเป๋าเงินดิจิทัลมากกว่า 20 รายการ เช่น MetaMask, Trust Wallet, Coinbase Wallet และ TronLink นอกจากนี้ยังดึง encryption_key ของ Google Chrome และใช้ Windows API เพื่อถอดรหัสรหัสผ่านที่บันทึกไว้ ส่งข้อมูลไปยังเซิร์ฟเวอร์ควบคุม (C2) และ IP ที่เข้ารหัสในรูปแบบไบนารี โดยสุ่มใช้พอร์ต 53, 443 หรือ 16000 เพื่อเลี่ยงการตรวจจับ นอกจากนี้ StilachiRAT ยังสามารถตรวจสอบเซสชัน RDP เพื่อเลียนแบบผู้ใช้และเคลื่อนย้ายการโจมตีไปยังอุปกรณ์อื่นในเครือข่าย

เพื่อหลีกเลี่ยงการตรวจจับ มัลแวร์นี้สามารถล้าง log ระบบ, ตรวจสอบเครื่องมือวิเคราะห์, และใช้ค่า checksum แทนชื่อ API Microsoft ระบุว่า StilachiRAT รองรับคำสั่งจาก C2 หลากหลาย เช่น รีบูตเครื่อง, ล้าง log, ขโมยข้อมูล, เปิด-ปิดแอปพลิเคชัน และเชื่อมต่อเครือข่าย นอกจากนี้ ยังมีคำสั่งเฉพาะสำหรับขโมยรหัสผ่านจาก Google Chrome ซึ่งบ่งชี้ถึงเป้าหมายการขโมยข้อมูลและการควบคุมระบบระยะไกล โดย Microsoft ได้เผยแพร่ Indicators of Compromise (IoCs) พร้อมแนวทางป้องกันเพื่อช่วยให้องค์กรสามารถตรวจจับและรับมือกับมัลแวร์นี้ได้

-

19 มีนาคม 2568 : ช่องโหว่ของกล้อง Edimax ที่ไม่ได้รับการแก้ไขถูกใช้ประโยชน์ในการโจมตี Mirai Botnetตั้งแต่ปี 2024

แฮกเกอร์กำลังใช้ช่องโหว่หมายเลข CVE-2025-1316 มีคะแนน CVSS 9.3 ซึ่งเป็นช่องโหว่ OS command injection flaw ในกล้อง Edimax IC-7100 เพื่อแพร่กระจาย Mirai Botnet ตั้งแต่พฤษภาคม 2024 และช่วยให้แฮกเกอร์สามารถทำ remote code execution (RCE) ผ่านคำขอที่ออกแบบมาเป็นพิเศษ โดยบริษัท Akamai รายงานว่ามี Proof-of-Concept (PoC) exploit เผยแพร่ตั้งแต่เดือนมิถุนายน 2023 และพบความพยายามโจมตีครั้งแรกในพฤษภาคม 2024

แฮกเกอร์ได้ใช้ช่องโหว่ผ่าน endpoint /camera-cgi/admin/param.cgi และสามารถเข้าถึงอุปกรณ์โดยใช้ default admin credentials (admin:1234) ทำให้สามารถติดตั้ง Mirai Botnet malware และใช้เป็นเครื่องมือโจมตีแบบ DDoS (Distributed Denial-of-Service) ผ่าน TCP และ UDP protocols นอกจากนี้พบว่ามัลแวร์ยังใช้ช่องโหว่อื่น ๆ เช่น CVE-2024-7214 ที่กระทบอุปกรณ์ TOTOLINK IoT, CVE-2021-36220, และช่องโหว่ใน Hadoop YARN

Edimax ได้รายงานว่าอุปกรณ์ที่ได้รับผลกระทบเป็นอุปกรณ์รุ่นเก่าที่ End-of-Life (EOL) แล้วและไม่มีแผนจะออก security patch ทำให้ผู้ใช้จำเป็นต้อง upgrade เป็นอุปกรณ์รุ่นใหม่ disable internet exposure, change default passwords, และ monitor access logs เพื่อลดความเสี่ยง Akamai เตือนว่า Mirai Botnet ยังคงเป็นภัยคุกคาม และการสร้างบ็อตเน็ตทำได้ง่ายขึ้นด้วย AI และ publicly available exploit code

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://thehackernews.com/2025/03/unpatched-edimax-camera-flaw-exploited.html

-

17 มีนาคม 2568 : เตือนภัย! แคมเปญการแจ้งเตือนความปลอดภัยปลอม บน GitHub หลอกให้นักพัฒนาอนุมัติแอปอันตราย

นักพัฒนา GitHub กำลังตกเป็นเป้าหมายของแคมเปญฟิชชิ่งครั้งใหญ่ ซึ่งใช้ “การแจ้งเตือนความปลอดภัย” ปลอม เพื่อหลอกให้ผู้ใช้อนุมัติแอป OAuth ที่เป็นอันตราย โดยผู้โจมตีจะใช้ข้อความเตือนเกี่ยวกับ “การพยายามเข้าถึงที่ผิดปกติ” จากเมือง Reykjavik ประเทศไอซ์แลนด์ พร้อมระบุ IP ที่น่าสงสัยคือ 53.253.117.8 เพื่อสร้างความตื่นตระหนกให้ผู้ใช้รีบดำเนินการผ่านลิงก์ที่แนบมา เมื่อคลิกเข้าไป ผู้ใช้จะถูกนำไปยังหน้าการอนุญาตให้เข้าถึงแอป OAuth ชื่อ “gitsecurityapp” ซึ่งขอสิทธิ์เข้าถึงข้อมูลสำคัญ เช่น การอ่านและเขียนโค้ด ลบที่เก็บข้อมูล ควบคุม GitHub Actions และเข้าถึงข้อมูลผู้ใช้ทั้งหมด

หากนักพัฒนาเผลอยืนยันสิทธิ์ แอปอันตรายนี้จะได้รับโทเค็นเข้าถึงบัญชีของพวกเขา และส่งข้อมูลกลับไปยังเซิร์ฟเวอร์ที่โฮสต์บนแพลตฟอร์ม Render จากการตรวจสอบพบว่าแคมเปญฟิชชิ่งนี้เริ่มต้นเมื่อเวลา 6:52 น. ET และยังคงดำเนินต่อไป โดยมีที่เก็บข้อมูลเกือบ 12,000 แห่งที่ได้รับผลกระทบ ซึ่ง GitHub คาดว่าน่าจะกำลังดำเนินมาตรการตอบโต้ อย่างไรก็ตาม นักพัฒนาที่ยังไม่ได้ตรวจสอบบัญชีของตนเองอาจเสี่ยงต่อการถูกโจมตีเพิ่มเติม

ผู้ใช้ที่อาจได้รับผลกระทบควรดำเนินการโดยด่วน ได้แก่ เพิกถอนการเข้าถึงแอป OAuth ที่น่าสงสัยผ่านการตั้งค่า GitHub ตรวจสอบ GitHub Actions หรือ gist ที่ไม่คุ้นเคย และเปลี่ยนแปลงข้อมูลประจำตัวและโทเค็นของตนเพื่อป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต ทั้งนี้ ผู้เชี่ยวชาญเตือนว่าการโจมตีรูปแบบนี้อาจเกิดขึ้นอีกในอนาคต นักพัฒนาจึงควรระมัดระวังเมื่อได้รับการแจ้งเตือนความปลอดภัยที่ดูผิดปกติ

-

15 มีนาคม 2568 : Microsoft ออกอัปเดตความปลอดภัย Patch Tuesday มีนาคม 2025 แก้ไขช่องโหว่ Zero-Day จำนวน 6 รายการ

Microsoft ออกอัปเดตความปลอดภัยประจำเดือนมีนาคม 2025 หรือ Patch Tuesday ซึ่งครอบคลุมการแก้ไขช่องโหว่ด้านความปลอดภัยจำนวน 56 รายการ ในผลิตภัณฑ์ต่าง ๆ เช่น Windows และ Windows Components, Office และ Office Components, Azure, .NET และ Visual Studio, Remote Desktop Services, DNS Server และ Hyper-V Server โดยมีช่องโหว่ Zero-Day ที่มีการถูกใช้โจมตีจำนวน 6 รายการ

รายละเอียดของช่องโหว่ Zero-Day ที่ถูกใช้โจมตี

– CVE-2025-24983 (CVSS 7.0) เป็นช่องโหว่ Use-After-Free ใน Windows Win32 Kernel Subsystem ทำให้ผู้โจมตีที่ได้รับอนุญาตสามารถยกระดับสิทธิ์ (Privilege Escalation) ได้ภายในเครื่อง

– CVE-2025-24984 (CVSS 4.6) เป็นช่องโหว่ Information Disclosure ใน NTFS ที่ช่วยให้ ผู้โจมตีที่มีการเข้าถึงทางกายภาพสามารถใช้ USB ที่เป็นอันตรายเพื่ออ่านข้อมูลจาก Heap Memory

– CVE-2025-24985 (CVSS 7.8) เป็นช่องโหว่ Integer Overflow ใน Windows Fast FAT File System Driver ที่ช่วยให้ ผู้โจมตีสามารถรันโค้ดที่ไม่ได้รับอนุญาตภายในเครื่องได้

– CVE-2025-24991 (CVSS 5.5) เป็นช่องโหว่ Out-of-Bounds Read ใน NTFS ทำให้ผู้โจมตีที่ได้รับอนุญาตสามารถเข้าถึงข้อมูลที่มีความ sensitive ได้

– CVE-2025-24993 (CVSS 7.8) เป็นช่องโหว่ Heap-Based Buffer Overflow ใน NTFS ที่เปิดโอกาสให้มีการรันโค้ดที่ไม่ได้รับอนุญาตภายในเครื่อง

– CVE-2025-26633 (CVSS 7.0) ช่องโหว่ Improper Neutralization ใน Microsoft Management Console (MMC) ที่ช่วยให้ผู้โจมตีสามารถบายพาสมาตรการความปลอดภัยได้ภายในเครื่อง

ช่องโหว่ CVE-2025-24983 ถูกค้นพบโดยนักวิจัยจาก ESET และมีรายงานว่า ถูกใช้ในการโจมตีตั้งแต่มีนาคม 2023 ผ่านมัลแวร์ PipeMagic Backdoor ซึ่งมุ่งเป้าไปที่ Windows เวอร์ชันที่ไม่ได้รับการ support แล้ว เช่น Server 2012 R2 และ Windows 8.1 ซึ่งยังส่งผลกระทบต่อ Windows 10 (Build 1809 และเวอร์ชั่นที่เก่ากว่า) และ Windows Server 2016 สำหรับผู้ดูแลระบบ แนะนำให้อัปเดตแพตช์ล่าสุดโดยเร็วที่สุด เพื่อลดความเสี่ยงจากการถูกโจมตีจากช่องโหว่เหล่านี้

-

13 มีนาคม 2568 : องค์กรส่วนใหญ่ได้รับผลกระทบจากการโจมตีทางไซเบอร์ด้วย AI เนื่องจากการตรวจจับล่าช้า

รายงานแนวโน้มอาชญากรรมทางไซเบอร์ SoSafe 2025 เปิดเผยว่า 87% ขององค์กรทั่วโลกเผชิญกับการโจมตีที่ขับเคลื่อนด้วย AI ในปีที่ผ่านมา และ 91% ของผู้เชี่ยวชาญคาดว่าภัยคุกคามประเภทนี้จะทวีความรุนแรงขึ้นในอีกสามปีข้างหน้า ขณะที่ข้อมูลจาก World Economic Forum ชี้ว่าการซื้อขายเครื่องมือ Deepfake บน Dark web เพิ่มขึ้นถึง 223% ในช่วงปี 2023-2024 อย่างไรก็ตาม การตรวจจับการโจมตีที่ใช้ AI ยังคงเป็นความท้าทาย โดยมีเพียง 26% ของผู้เชี่ยวชาญที่มั่นใจในระบบป้องกันขององค์กรตนเอง

AI ถูกนำมาใช้ในการโจมตีไซเบอร์หลากหลายรูปแบบ โดยเฉพาะการใช้เทคนิคการบดบังข้อมูลเพื่อซ่อนแหล่งที่มา และการโจมตีหลายช่องทางที่ผสานอีเมล SMS โซเชียลมีเดีย และแพลตฟอร์มอื่น ๆ เข้าด้วยกัน ส่งผลให้ภัยคุกคามมีความแนบเนียนและยากต่อการตรวจจับ การโจมตีแบบฟิชชิ่งก็พัฒนาไปเป็น “ฟิชชิ่ง 3 มิติ” ที่ใช้เสียง วิดีโอ และข้อความสร้างกลลวงขั้นสูง นอกจากนี้ การนำ AI มาใช้ภายในองค์กรยังเพิ่มช่องโหว่โดยไม่ได้ตั้งใจ เช่น การรั่วไหลของข้อมูลและการสร้างข้อมูลเท็จ ทำให้ 55% ของธุรกิจยังไม่มีมาตรการจัดการความเสี่ยงด้าน AI อย่างครอบคลุม

แม้ว่า AI จะเป็นภัยคุกคามสำคัญ แต่ผู้เชี่ยวชาญจาก SoSafe ยืนยันว่า AI ก็สามารถเป็นเครื่องมือป้องกันภัยไซเบอร์ที่ทรงพลังได้เช่นกัน หากนำมาใช้ในการตรวจจับพฤติกรรมผิดปกติ ฝึกอบรมพนักงาน และปรับปรุงมาตรการรักษาความปลอดภัยโดยอัตโนมัติ อย่างไรก็ตาม ความสำเร็จของการป้องกันภัยไซเบอร์ที่ขับเคลื่อนด้วย AI จะเกิดขึ้นได้ก็ต่อเมื่อองค์กรให้ความสำคัญกับการตระหนักรู้ของพนักงานและผสานความสามารถของมนุษย์เข้ากับเทคโนโลยีอย่างเหมาะสม

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://www.infosecurity-magazine.com/news/majority-of-orgs-hit-by-ai/

-

11 มีนาคม 2568 : VMware ออกแพตช์แก้ไขช่องโหว่ Zero-Day จำนวนสามรายการ

Broadcom ได้ออกอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่ Zero-Day จำนวนสามรายการที่ถูกใช้โจมตีในผลิตภัณฑ์ VMware ESX ช่องโหว่เหล่านี้ส่งผลกระทบต่อ VMware ESXi, vSphere, Workstation, Fusion, Cloud Foundation และ Telco Cloud Platform ช่องโหว่ถูกค้นพบโดย Microsoft Threat Intelligence Center ซึ่งระบุว่าผู้โจมตีที่มีสิทธิ์ Administrator หรือ Root ในเครื่องเสมือนสามารถใช้ช่องโหว่เหล่านี้เพื่อหลบเลี่ยงจากระบบ Sandbox และเข้าถึงโฮสต์ไฮเปอร์ไวเซอร์ได้ รายละเอียดช่องโหว่มีดังนี้

– CVE-2025-22224 (CVSS 9.3) VMCI Heap Overflow: เป็นช่องโหว่ TOCTOU (Time-of-Check Time-of-Use) ใน VMware ESXi และ Workstation อาจทำให้เกิด Out-of-Bounds Write โดยผู้โจมตีที่มีสิทธิ์สูงใน VM สามารถใช้ช่องโหว่นี้เพื่อรันโค้ดในระดับ VMX บนโฮสต์

– CVE-2025-22225 (CVSS 8.2) Arbitrary Write: เป็นช่องโหว่ Arbitrary Write ภายในกระบวนการ VMX ของ ESXi ซึ่งอาจทำให้ผู้โจมตีสามารถเจาะออกจากระบบ Sandbox และเข้าถึงโฮสต์ได้

– CVE-2025-22226 (CVSS 7.1) ข้อมูลรั่วไหลผ่าน HGFS: เป็นช่องโหว่ Out-of-Bounds Read ที่กระทบ VMware ESXi, Workstation และ Fusion โดยผู้โจมตีสามารถ ดึงข้อมูลจากหน่วยความจำของกระบวนการ VMX ได้

บริษัทไม่ได้เปิดเผยรายละเอียดเกี่ยวกับการโจมตีหรือกลุ่มผู้ก่อภัยคุกคามที่อยู่เบื้องหลัง ดังนั้นผู้ใช้และผู้ดูแลระบบ VMware ควรอัปเดตแพตช์ล่าสุดโดยเร็ว เพื่อลดความเสี่ยงจากการถูกโจมตี

-

9 มีนาคม 2568 : แฮกเกอร์ใช้ประโยชน์จาก Microsoft Teams และ Quick Assist เพื่อการแทรกซึมเข้าถึงระบบเป้าหมาย

นักวิจัยด้านความปลอดภัยจาก Trend Micro ได้เปิดเผยการโจมตีทางไซเบอร์ที่ซับซ้อน ซึ่งใช้กลวิธีทางวิศวกรรมสังคมร่วมกับเครื่องมือเข้าถึงระยะไกลที่นิยมใช้กันทั่วไป เพื่อแทรกซึมเข้าสู่ระบบเป้าหมาย การโจมตีดังกล่าวมาพร้อมมัลแวร์ BackConnect ที่ช่วยให้แฮกเกอร์สามารถควบคุมอุปกรณ์ของเหยื่ออย่างต่อเนื่องและขโมยข้อมูลที่ละเอียดอ่อน โดยเหตุการณ์ส่วนใหญ่เกิดขึ้นในอเมริกาเหนือระหว่างเดือนตุลาคม 2024 เป็นต้นมา โดยสหรัฐอเมริกาได้รับผลกระทบมากที่สุดด้วยรายงาน 17 ครั้ง ตามด้วยแคนาดาและสหราชอาณาจักรที่ได้รับผลกระทบประเทศละ 5 ครั้ง ส่วนในยุโรปมีการบันทึกรายงานทั้งหมด 18 ครั้ง

ผู้โจมตีใช้เทคนิคทางวิศวกรรมสังคมเพื่อหลอกให้เหยื่อเปิดเผยข้อมูลสำคัญ เช่น ข้อมูลประจำตัว Microsoft Teams จากนั้นใช้เครื่องมือเข้าถึงระยะไกลอย่าง Quick Assist เพื่อเพิ่มสิทธิ์ในการควบคุมระบบ นอกจากนี้ยังพบว่า OneDriveStandaloneUpdater.exe ซึ่งเป็นเครื่องมืออัปเดต OneDrive ที่ถูกกฎหมาย ถูกใช้เพื่อโหลด DLL ที่เป็นอันตรายจากแหล่งภายนอก ทำให้ผู้โจมตีสามารถเข้าถึงเครือข่ายได้อย่างง่ายดาย หลังจากนั้น มัลแวร์ BackConnect จะถูกใช้เพื่อควบคุมระบบที่ติดไวรัส โดยไฟล์ที่เป็นอันตรายถูกโฮสต์และเผยแพร่ผ่านบริการจัดเก็บข้อมูลบนคลาวด์ที่มีการกำหนดค่าไม่ถูกต้อง

นักวิจัยยังพบความเชื่อมโยงระหว่างมัลแวร์ BackConnect กับแรนซัมแวร์ Black Basta และ Cactus ซึ่งทำให้ผู้โจมตีสามารถขโมยข้อมูลประจำตัวและข้อมูลทางการเงินได้ โดยเฉพาะ Black Basta ที่สร้างความเสียหายให้เหยื่อสูงถึง 107 ล้านดอลลาร์สหรัฐในปี 2023 โดยมุ่งเป้าไปยังอุตสาหกรรมการผลิต การเงิน และอสังหาริมทรัพย์ ขณะที่การรั่วไหลของแชทภายในกลุ่มเผยให้เห็นว่าผู้โจมตีกำลังเปลี่ยนไปใช้แรนซัมแวร์ Cactus ซึ่งอาจกลายเป็นภัยคุกคามสำคัญในปี 2025 ผู้เชี่ยวชาญแนะนำให้องค์กรต่างๆ เสริมสร้างมาตรการรักษาความปลอดภัย เช่น ใช้การยืนยันตัวตนหลายปัจจัย (MFA) ควบคุมการใช้ซอฟต์แวร์เข้าถึงระยะไกล และตรวจสอบการตั้งค่าการจัดเก็บข้อมูลบนคลาวด์เป็นประจำ นอกจากนี้ การฝึกอบรมพนักงานเกี่ยวกับกลยุทธ์ฟิชชิ่งและการโจมตีทางวิศวกรรมสังคมจะช่วยลดความเสี่ยงจากภัยคุกคามที่กำลังพัฒนาอย่างต่อเนื่อง

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://www.infosecurity-magazine.com/news/attackers-exploit-microsoft-teams/

-

7 มีนาคม 2568 : Cisco แก้ไขช่องโหว่ความปลอดภัยใน Nexus switches ป้องกันการโจมตี DoS และ Command Injection

Cisco ได้ออกอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่ที่ส่งผลกระทบต่อ Nexus 3000 และ Nexus 9000 ในโหมด NX-OS แบบ standalone ได้แก่ CVE-2025-20111 (CVSS 7.4) ซึ่งเกิดจากการจัดการเฟรม Ethernet ที่ไม่ถูกต้อง ทำให้ผู้โจมตีที่อยู่ในเครือข่ายเดียวกันสามารถส่งเฟรมที่ถูกปรับแต่งพิเศษเพื่อทำให้อุปกรณ์รีโหลดตัวเอง ส่งผลให้เกิด Denial-of-Service (DoS) และอีกช่องโหว่ที่ได้รับการแก้ไขคือ CVE-2025-20161 (CVSS 5.1) ซึ่งเป็น Command Injection ที่เกิดขึ้นระหว่างการอัปเกรดซอฟต์แวร์ โดยผู้โจมตีที่มีสิทธิ์ระดับ Administrator สามารถใช้ช่องโหว่นี้เพื่อรันคำสั่งที่ไม่ได้รับอนุญาตบนระบบปฏิบัติการของอุปกรณ์ ซึ่งอาจนำไปสู่การควบคุมอุปกรณ์โดยไม่ได้รับอนุญาต

อุปกรณ์ที่ได้รับผลกระทบประกอบด้วย:

– Nexus 3100 Series Switches

– Nexus 3200 Series Switches

– Nexus 3400 Series Switches

– Nexus 3600 Series Switches

– Nexus 9200, 9300 และ 9400 Series Switches ในโหมด NX-OS แบบ standalone

Cisco แนะนำให้ผู้ดูแลระบบรีบอัปเดตซอฟต์แวร์เป็นเวอร์ชันล่าสุด เพื่อป้องกันการโจมตีที่อาจเกิดขึ้น แม้ว่าจะยังไม่มีรายงานการใช้ช่องโหว่เหล่านี้ในการโจมตีจริง

-

5 มีนาคม 2568 : มัลแวร์ Linux ใหม่ ‘Auto-Color’ ทำให้แฮกเกอร์เข้าถึงระบบที่ถูกบุกรุกจากระยะไกลได้เต็มรูปแบบ

หน่วยวิจัย Palo Alto Networks Unit 42 เปิดเผยการค้นพบมัลแวร์ Linux ตัวใหม่ที่ไม่เคยมีการบันทึกมาก่อน ชื่อ Auto-Color ซึ่งพุ่งเป้าโจมตีมหาวิทยาลัยและองค์กรภาครัฐในอเมริกาเหนือและเอเชียระหว่างเดือนพฤศจิกายนถึงธันวาคม 2567 โดยมัลแวร์นี้เปิดโอกาสให้ผู้โจมตีสามารถเข้าถึงระบบที่ติดเชื้อจากระยะไกลได้โดยสมบูรณ์ ทำให้การกำจัดออกจากระบบทำได้ยากหากไม่มีซอฟต์แวร์เฉพาะทาง

จุดเด่นของ Auto-Color คือความสามารถในการหลบเลี่ยงการตรวจจับ โดยใช้ชื่อไฟล์ที่ดูไม่เป็นอันตราย เช่น “door” หรือ “egg” พร้อมทั้งซ่อนการเชื่อมต่อไปยังเซิร์ฟเวอร์สั่งการและควบคุม (C2) ผ่านอัลกอริธึมการเข้ารหัสที่เป็นกรรมสิทธิ์ เมื่อได้รับสิทธิ์ระดับรูท มัลแวร์จะติดตั้งไลบรารีอันตราย “libcext.so.2” และแก้ไขไฟล์ระบบเพื่อสร้างความคงอยู่บนเครื่องเป้าหมาย อีกทั้งยังป้องกันการถูกลบโดยปกป้องไฟล์คอนฟิกหลักของระบบ

เมื่อถูกเรียกใช้งาน Auto-Color จะติดต่อกับเซิร์ฟเวอร์ C2 เพื่อเปิดช่องทางให้ผู้โจมตีสามารถควบคุมระบบจากระยะไกล สร้างเชลล์ย้อนกลับ แก้ไขไฟล์ สั่งรันโปรแกรม และแม้แต่ใช้เครื่องที่ติดเชื้อจะเป็นตัวกลางในการสื่อสารกับเป้าหมายอื่น โดยนักวิจัยเตือนว่ามัลแวร์นี้อาจเป็นภัยคุกคามร้ายแรงต่อระบบ Linux และแนะนำให้ผู้ดูแลระบบเฝ้าระวังพฤติกรรมผิดปกติ รวมถึงใช้ซอฟต์แวร์รักษาความปลอดภัยที่สามารถตรวจจับมัลแวร์ประเภทนี้

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://thehackernews.com/2025/02/new-linux-malware-auto-color-grants.html

-

3 มีนาคม 2568 : พบมัลแวร์ Android “SpyLend” บน Google Play ก่อเหตุฉ้อโกงและขู่กรรโชกทรัพย์

นักวิจัยจาก CYFIRMA พบแอป “Finance Simplified” ที่เผยแพร่บน Google Play แฝงด้วยมัลแวร์ชื่อ SpyLend ซึ่งกำหนดเป้าหมายไปยังผู้ใช้ในอินเดีย โดยการแอบอ้างเป็นเครื่องมือคำนวณทางการเงิน แต่จริง ๆ แล้วเป็นแอปกู้ยืมเงินที่ผิดกฎหมาย และใช้ประโยชน์จากข้อมูลส่วนบุคคลของผู้ใช้เพื่อการแบล็กเมล์และกรรโชกทรัพย์ การดาวน์โหลดของแอปเพิ่มขึ้นเป็น 100,000 ครั้งในเวลาเพียงหนึ่งสัปดาห์ โดยมีผู้ใช้ได้รายงานการถูกคุกคามและมีการแก้ไขรูปภาพส่วนตัวให้กลายเป็นภาพลามกเพื่อขู่กรรโชกเงิน ซึ่งการทำงานของมัลแวร์ SpyLend จะทำการขอสิทธิ์ที่ในการเข้าถึงข้อมูลส่วนตัว เช่น รายชื่อผู้ติดต่อ บันทึกการโทร ข้อความ SMS รูปภาพ และตำแหน่งที่ตั้ง และเปลี่ยนเส้นทางผู้ใช้ไปสู่การดาวน์โหลดไฟล์ APK ภายนอกเพื่อหลีกเลี่ยงระบบรักษาความปลอดภัยของ Google Play เมื่อแอปเสริมถูกติดตั้ง มัลแวร์จะขโมยข้อมูลจากไฟล์ต่าง ๆ โดยเข้าถึงคลิปบอร์ดและไฟล์ในอุปกรณ์

นอกจากนี้ การวิเคราะห์พบว่า SpyLend ใช้เซิร์ฟเวอร์ควบคุม (C2) ที่ตั้งอยู่บน Amazon EC2 พร้อมแผงควบคุมในภาษาอังกฤษและจีน ซึ่งบ่งชี้ว่าผู้โจมตีอาจมาจากกลุ่มที่ใช้ภาษาจีน มัลแวร์ใช้ API ในการเข้าถึงไฟล์ รายชื่อผู้ติดต่อ บันทึกการโทร และ SMS เพื่อนำข้อมูลไปใช้ในการแบล็กเมล์และกรรโชกทรัพย์ โดยมีการปรับแต่งรูปภาพของเหยื่อให้เป็นภาพเปลือยปลอมเพื่อบังคับให้ชำระเงิน ทำให้เกิดผลกระทบร้ายแรงต่อความเป็นส่วนตัวและความปลอดภัยของผู้ใช้

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://securityaffairs.com/174540/malware/spylend-android-malware-100k-downloard.html

-

1 มีนาคม 2568 : พบช่องโหว่ OpenSSH เสี่ยงถูกโจมตีแบบ Man-in-the-Middle และ DoS

นักวิจัยจาก Qualys Threat Research Unit (TRU) ค้นพบช่องโหว่จำนวน 2 รายการใน OpenSSH ซึ่งอาจเปิดโอกาสให้แฮกเกอร์โจมตีระบบผ่าน Man-in-the-Middle (MitM) และ Denial-of-Service (DoS) ช่องโหว่แรก CVE-2025-26465 (CVSS 6.8) ส่งผลกระทบต่อ OpenSSH Client โดยแฮกเกอร์สามารถแทรกแซงการเชื่อมต่อ SSH ได้ ทำให้เกิด MitM Attack ซึ่งเสี่ยงต่อการ ดักฟังและแก้ไขข้อมูล ที่ถูกส่งผ่าน SSH ส่วนช่องโหว่ที่สอง CVE-2025-26466 (CVSS 5.9) มีผลกระทบต่อทั้ง OpenSSH Client และ Server โดยเปิดโอกาสให้แฮกเกอร์สามารถโจมตีแบบ Pre-Authentication DoS Attack สร้างภาระโหลดสูงจนทำให้ระบบทำงานช้าหรือหยุดให้บริการ

ทีมพัฒนา OpenSSH ได้ออกแพตช์แก้ไขในเวอร์ชัน 9.9p2 และแนะนำให้ผู้ใช้ทำการอัปเดตทันที นอกจากนี้ ในเดือนกรกฎาคม 2024 OpenSSH ได้แก้ไขช่องโหว่ CVE-2024-6409 (CVSS 7.0) ซึ่งอาจถูกใช้ในการ Remote Code Execution (RCE) บน OpenSSH Server ที่ใช้ใน RHEL 9 ซึ่งแตกต่างจากช่องโหว่ CVE-2024-6387 (RegreSSHion) ที่โจมตีในระดับสูงกว่า เพื่อป้องกันความเสี่ยงจากการโจมตีผ่าน SSH ผู้ดูแลระบบควรอัปเดตแพตช์ล่าสุด

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://securityaffairs.com/174384/security/openssh-vulnerabilities-mitm-dos.html